Ein Penetrationstest, kurz Pentest, ist ein Sicherheitstest eines IT-Systems, eines Netzwerks oder z. B. einer App. Mittels eines Pentests wird ein Hackerangriff simuliert, durch den nicht-autorisierte Zugriffe erlangt oder Daten abgegriffen werden sollen. Sicherheitslücken können so aufgedeckt und behoben werden.

- Warum ist ein Penetrationstest wichtig?

- Was ist ein Penetrationstest?

- Was für Penetrationstest Arten gibt es?

- Wie läuft ein Penetrationstest ab?

- Wer unterstützt mich bei einem Penetrationstest?

- Worauf muss ich bei einem Penetrationstest achten?

- Fazit

Warum ist ein Penetrationstest wichtig?

Hast du dir schon einmal überlegt, wie viele Apps du nutzt? Am Smartphone, am Laptop, im Alltag und im Beruf wirst du sehr viele Apps nutzen. Dabei gibt es verschiedenste Ausprägungen von installierter eigenständiger Software über mobile Apps bis hin zu Container-basierten Anwendungen. Diese Apps werden meist durch ein Server-Backend unterstützt, das Daten verarbeitet und speichert. Oder die App wird gleich ganz in der Cloud gehostet.

Hier kann viel schiefgehen, oder? Allein durch Flüchtigkeitsfehler in der Programmierung oder durch falsche Konfigurationen können Daten öffentlich einsehbar sein, die eigentlich geschützt sein sollten. Hier macht das Thema aber nicht halt. Jetzt überlege einmal, wie viel IT-Infrastruktur in einem Unternehmen vorhanden ist.

Deshalb sind heute Pentests so wichtig. Datenschutz und Datensicherheit sind integraler Bestandteil jeder Webseite, jeder App, jedes IT-Systems und jeder IT-Infrastruktur.

Was ist ein Penetrationstest?

Mit einem Pentest werden Webseiten, Apps, IT-Systeme und IT-Infrastruktur in verschiedensten Detailgraden auf unterschiedlichste Sicherheitsaspekte hin untersucht und bewertet. Ein Pentest simuliert dazu einen Angreifer. Man kann einen Pentest somit auch als einen positiven Hack bezeichnen. Das zu untersuchende Ziel wird z. B. auf Schwachstellen in der Architektur oder im Programmcode geprüft. Eine solche Schwachstelle kann veraltete und angreifbare Software oder fehlende Überprüfungen von Nutzereingaben betreffen. Teil des Pentests ist anschließend die Aufbereitung der Schwachstellen und Sicherheitsrisiken in einem Pentest Report, der Lösungsvorschläge und Priorisierungen zur Behebung der Sicherheitslücken enthält.

Was für Penetrationstest Arten gibt es?

Pentests können verschiedene Angreifer simulieren. In einem sogenannten Blackbox-Test wird ein Angreifer ohne jegliches Vorwissen simuliert. Als Ziel wird z. B. eine App oder eine Webseite vorgegeben. Die Pentester versuchen nun an weitere Informationen zu dem Ziel zu gelangen und dieses zu kompromittieren.

Das Gegenteil zu einem Blackbox-Test ist ein Whitebox-Test. Hier erhalten die Pentester alle erdenklichen Informationen von Prozessabläufen über Programmcode bis hin zu Konfigurationsparametern zu dem zu testenden Ziel. Damit kann nicht nur die Funktionsweise einer App oder einer Webseite, sondern auch jede einzelne Zeile Programmcode und alle beteiligte Infrastruktur überprüft werden.

Eine Mischform bildet der Greybox-Test. Dabei werden Elemente von Blackbox-Test und Whitebox-Test kombiniert, sodass verschiedenste Pentest Szenarien abgebildet werden können. Ein Greybox-Test kann z. B. einen Angreifer mit Insider-Wissen simulieren.

Wie läuft ein Penetrationstest ab?

Ein Pentest lässt sich in fünf Phasen einteilen. Diese Phasen bilden die Grundlage für einen streng methodisch orientierten Prozess. Ein Pentest gleicht in gewissem Sinn einer wissenschaftlichen und gut dokumentierten Untersuchung.

In der Vorbereitungsphase legen Pentest Experten und Kunden die Details des Tests und erforderliche Rahmenbedingungen fest. Ein kritischer Punkt ist dabei u. a. die Aggressivität des Tests, da produktive Systeme dadurch nicht beeinträchtigt werden sollten.

Danach startet die Phase der Informationsbeschaffung. Frei zugängliche Informationen zum Test-Ziel werden gesammelt. Je nach Art des Pentests werden diese Informationen zur Verfügung gestellt oder gesammelt.

In der Identifikationsphase werden die gesammelten Informationen analysiert und mögliche Angriffsvektoren bestimmt. Darauf basierend wird die weitere Durchführung geplant.

Nun beginnt die sogenannte Angriffsphase. Diese setzt zunächst meist auf automatisierte Methoden, um gängige Schwachstellen zu prüfen. Tiefergehende Tests werden jedoch weitestgehend manuell durchgeführt, denn nur so können individuelle Schwachstellen durch eine hohe Expertise ermittelt werden.

Abschließend erfolgt die Nachbereitung. Die Erkenntnisse aus den vorhergehenden Phasen wurden bereits während der Durchführung umfassend protokolliert. Für identifizierte Schwachstellen werden mitigierende Maßnahmen aufgezeigt. Das Vorgehen und alle Informationen werden in einem Bericht zusammengefasst.

Wer unterstützt mich bei einem Penetrationstest?

Viele Pentest Experten unterstützen dich gerne bei deinem Pentest. In Deutschland und natürlich auch weltweit sind verschiedenste große Pentest Unternehmen und Sicherheits-Dienstleister verfügbar, aber auch sehr viele kleine Unternehmen und Selbstständige. Gerade diese spezialisieren sich zumeist auf einzelne Bereiche und können so gezielte Pentests übernehmen.

Pentest-Advisor bietet eine neutrale Übersicht von Pentest Anbietern. Schaue dich gerne um!

Worauf muss ich bei einem Penetrationstest achten?

Wie geht es nun weiter mit meinem Pentest? Worauf muss ich achten? Drei wichtige Hinweise, die dir helfen werden:

Lasse dir das Vorgehen der Pentester beschreiben. Pentest Experten haben immer detaillierte Pentest Prozesse nach dem oben beschriebenen Schema aufgebaut und um spezielles Fachwissen angereichert.

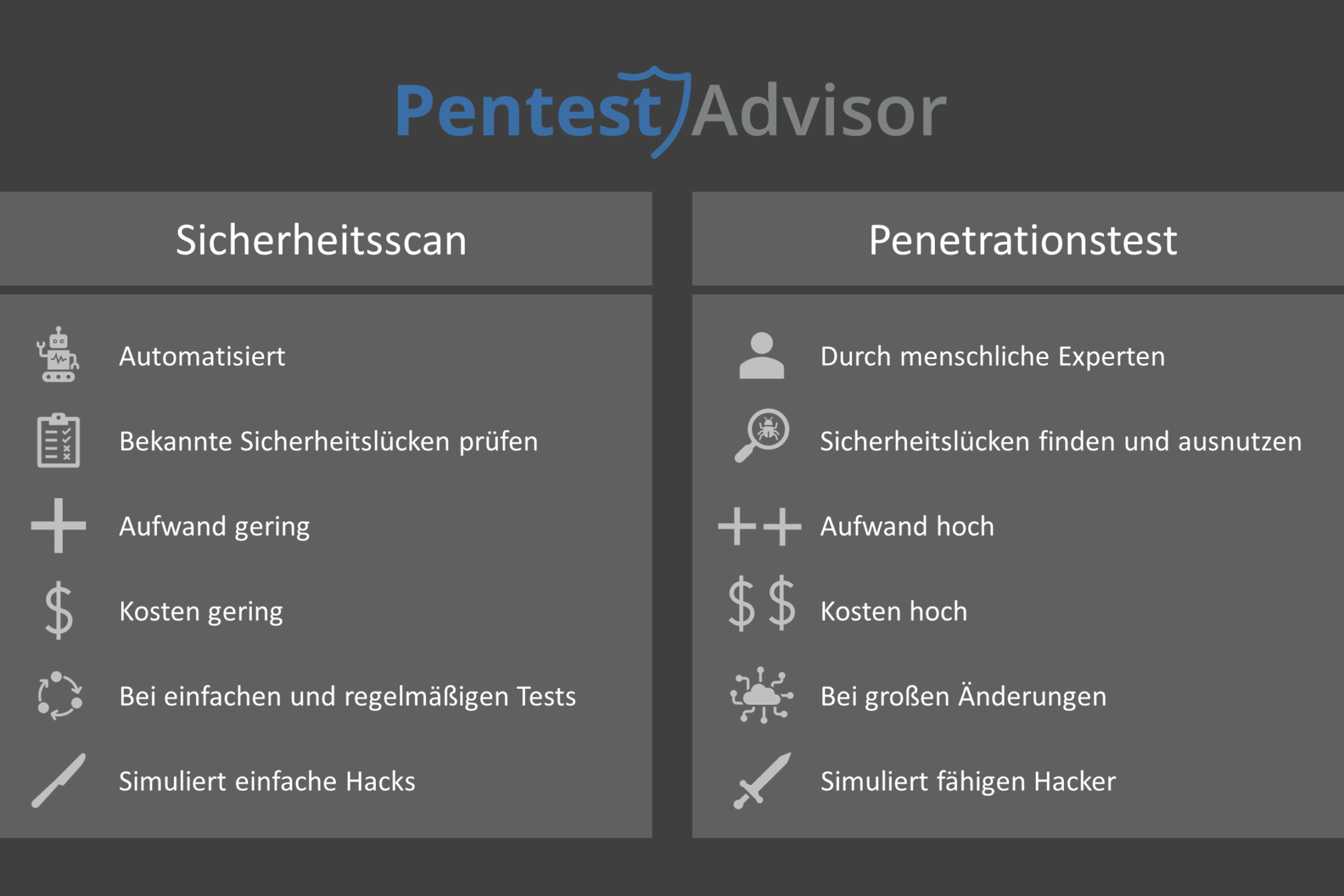

Achte darauf, dass sich ein Pentest von einem Sicherheitsscan unterscheidet. Im Gegensatz zu einem Pentest werden bei einem Sicherheitsscan meist nur sehr oberflächliche automatisierte Tests durchgeführt.

Zuletzt ein wichtiger Punkt, der leider noch viel zu häufig auftritt. Nimm die Ratschläge der Pentester ernst und fühle dich nicht angegriffen. Behebe die Sicherheitsrisiken und lass den Pentest Report nicht in der Schublade oder irgendwo in deiner Mailbox verschwinden.

Fazit

Pentests sind also ein wichtiger Bestandteil jeglicher IT. Ein Pentest ist eine streng methodische Untersuchung eines Ziels auf Sicherheitsrisiken. Er gibt Empfehlungen zur Behebung der Risiken. Ein Pentest trägt zu Datensicherheit und Datenschutz bei. Starte direkt mit einer Auswahl von Pentest Anbietern: